Chiave Dell'etichetta Del Wordcloud Di Sicurezza Informatica 3d Illustrazione di Stock - Illustrazione di keywords, obbligazione: 85348899

Sicurezza Informatica Con Simbolo Chiave Sketch Futuristico Illustrazione di Stock - Illustrazione di cibernetico, innovazione: 165902685

La crittografia moderna tra esempi e pratica: i cifrari a chiave privata – Gestione progetti e sicurezza informatica

Concetto di chiave privata nella tecnologia di sicurezza informatica, la grafica del lucchetto si combina con il codice binario e la chiave elettronica | Vettore Premium

Concetto di rete di sicurezza informatica. Utilizzo manuale dello smartphone con chiave master per collegare la rete mondiale grafica virtuale e sfondo codificato binario Foto stock - Alamy

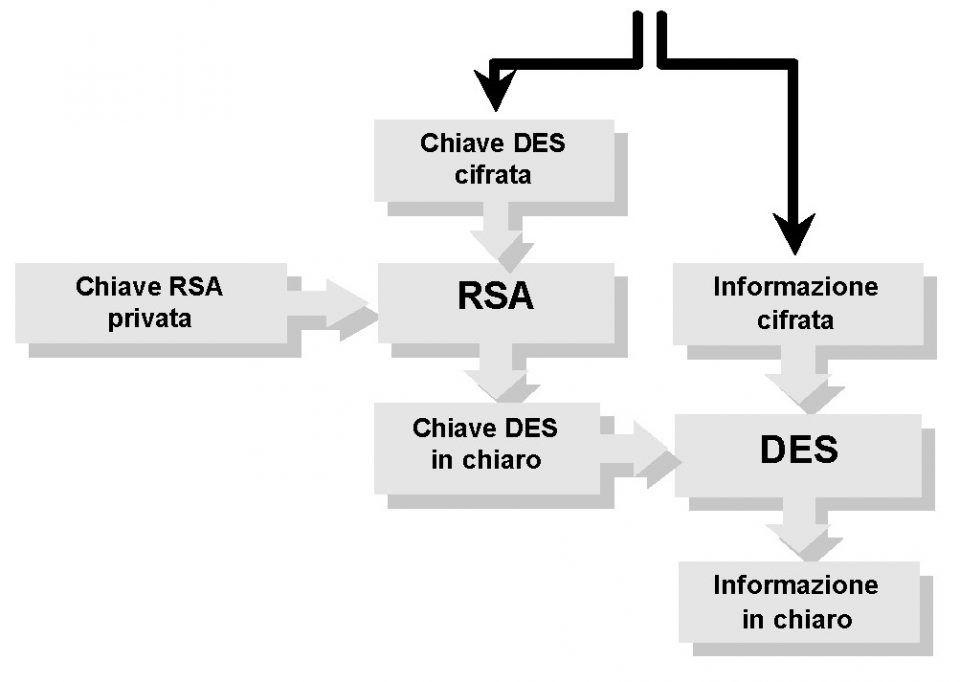

Differenza tra Crittografia simmetrica e asimmetrica in sicurezza informatica | Informatica e Ingegneria Online

sicurezza informatica e informazioni o protezione della rete lucchetto chiave icona stile silhouette 2582681 - Scarica Immagini Vettoriali Gratis, Grafica Vettoriale, e Disegno Modelli

MSSP Nuspire lancia HALO per Network Security e Incident Response - Sicurezza informatica • Managed security service • Sicurezza della rete | Informatica | Zed News

SICUREZZA INFORMATICA: I TEMI CHIAVE eBook : srl, Nowtech, APREA, ANTONIO, SCOGNAMIGLIO, DELIA , ROMANO, ERNESTO, ATTANASIO, MICHELE: Amazon.it: Kindle Store

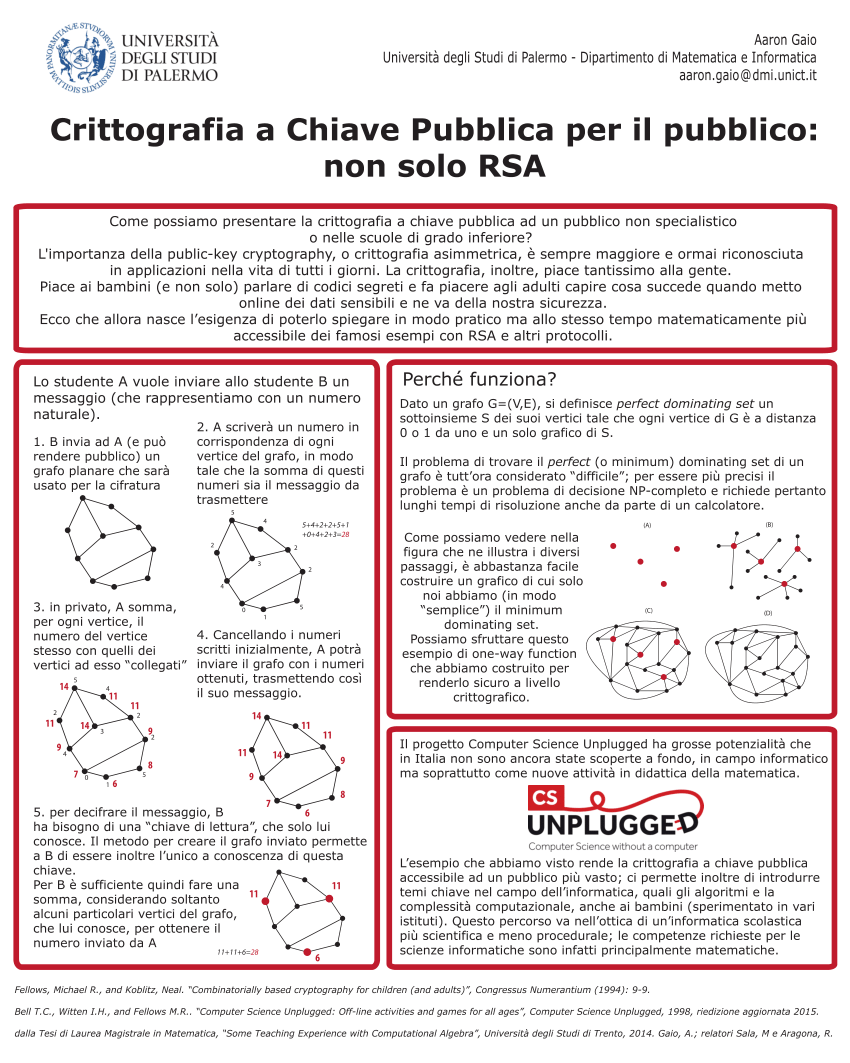

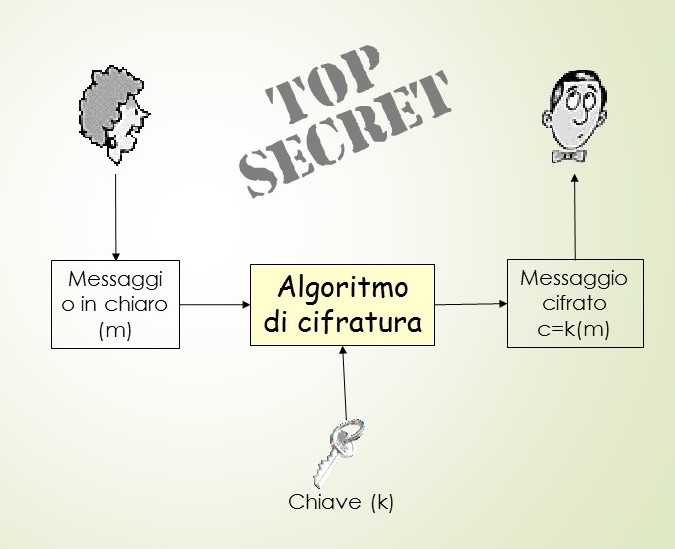

Algoritmo per implementare la riservatezza in sicurezza informatica | Informatica e Ingegneria Online